Rails+Nginxでアプリケーションが動いていることを前提に

さくらのVPSのサーバ(CentOS7)にSSL証明書を導入する。

Nginxの構築方法はこちらに記載しています

導入するとRailsに、https://・・・でアクセスできるようになる。

httpとhttpsの違いは、httpsはパソコンとサーバ間の通信を暗号化する。

httpは暗号化していないので、通信途中を傍受されると中身が見られる。

なかなか難しいけど、Chromeがhttpだと「保護されていません」とアドレス入力欄に出すようになったので、httpsでアクセスできるようにしていたほうがいい。

通常、httpsで使う証明書は有料で、証明書を作ってもらうのにお金が必要だったけど、

Let’s Encryptという無料で発行してくれるところができたので、無料でもhttpsでアクセスできるようになった。

ちなみに、証明書にも、よりセキュリティが高い、信頼性の高いものがあって、それは結構高額

大きな企業は別として、個人サイトなら、Let’s Encryptで十分。

環境

■OS

# cat /etc/redhat-release

CentOS Linux release 7.5.1804 (Core)

それでは設定していく

certbot-auto のセットアップと証明書の自動生成

「certbot-auto」は Let’s Encrypt が提供しているツールでこれを使えば簡単にhttps化ができる。

# curl https://dl.eff.org/certbot-auto -o /usr/bin/certbot-auto

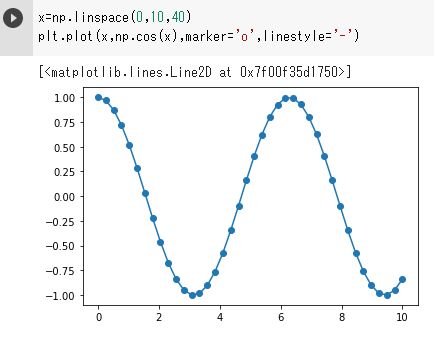

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 62299 100 62299 0 0 185k 0 --:--:-- --:--:-- --:--:-- 184k

# chmod 700 /usr/bin/certbot-auto

証明書の生成

# certbot-auto certonly --webroot -w /home/test-app/test/public -d test.com --email test@gmail.com ・ Is this ok [y/d/N]: y y押してエンター (A)gree/(C)ancel: A Aを押して同意 ・ ・ - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Would you be willing to share your email address with the Electronic Frontier Foundation, a founding partner of the Let's Encrypt project and the non-profit organization that develops Certbot? We'd like to send you email about our work encrypting the web, EFF news, campaigns, and ways to support digital freedom. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (Y)es/(N)o: Y メールを届けてよいか Yを選択 ・ ・ IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/letsencrypt/live/test.com/fullchain.pem Your key file has been saved at: /etc/letsencrypt/live/test.com/privkey.pem Your cert will expire on 2018-11-18. To obtain a new or tweaked version of this certificate in the future, simply run certbot-auto again. To non-interactively renew *all* of your certificates, run "certbot-auto renew" - Your account credentials have been saved in your Certbot configuration directory at /etc/letsencrypt. You should make a secure backup of this folder now. This configuration directory will also contain certificates and private keys obtained by Certbot so making regular backups of this folder is ideal. - If you like Certbot, please consider supporting our work by: Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate Donating to EFF: https://eff.org/donate-le

IMPORTANT NOTES:が出ていたら完了

証明書に関連したファイルが自動生成され、/etc/letsencript 以下のディレクトリに保存される。

このコマンドで各ファイルを確認できる

# ls -l /etc/letsencrypt/live/test.com/

Nginx の SSL 対応設定

新しく /etc/nginx/conf.d/ssl.confを作成して内容は以下にする。

ドメインtest.comの場合

server {

listen 443 ssl;

server_name test.com;

ssl_certificate /etc/letsencrypt/live/test.com/cert.pem;

ssl_certificate_key /etc/letsencrypt/live/test.com/privkey.pem;

root /home/test-app/test/public;

access_log /var/log/nginx/ssl-access.log? main;

#「/~」以下のリクエストに対する設定

location / {

#指定されたパスが存在すれば、そのファイルを応答

#存在しない場合には、Railsアプリとして@testにリダイレクト

try_files $uri @test;

}

#名前付きロケーション(@test)でリダイレクトを受け付け

location @test {

#ヘッダー情報を定義

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header Host $http_host;

#test(サーバグループ)に転送

proxy_pass http://test;

}

#エラーページの設定

error_page 500 502 503 504 /500.html;

}

すでに作成済みのアプリ名.confに青マーク部分追記、location設定部分を削除

今回ではtest.conf

・

server_name test.com;

root /home/app/test/public;

return 301 https://test.com$request_uri;

・

証明書の自動更新設定(3ヶ月ごとに自動更新する)

# crontab -e

crontab: installing new crontab

以下追記

50 3 * * 0 certbot-auto renew --post-hook "systemctl restart nginx" 1 > /dev/null 2 > /dev/null

証明書の有効期限の確認

# openssl x509 -in /etc/letsencrypt/live/test.com/cert.pem -noout -dates notBefore=Aug 20 04:12:18 2018 GMT notAfter=Nov 18 04:12:18 2018 GMT

強制的に有効期限を更新する(実際にちゃんと証明書が更新しているか確認するため)

certbot-auto renew --force-renew --post-hook "systemctl restart nginx"

証明書の有効期限を再確認してみると更新されている

# openssl x509 -in /etc/letsencrypt/live/test.com/cert.pem -noout -dates notBefore=Aug 20 06:37:27 2018 GMT notAfter=Nov 18 06:37:27 2018 GMT

ファイルを確認すると、ファイル名に2がついてる。

# ls -l /etc/letsencrypt/live/test.com/ total 4 -rw-r--r-- 1 root root 682 Aug 20 14:12 README lrwxrwxrwx 1 root root 36 Aug 20 16:37 cert.pem -> ../../archive/test.com/cert2.pem lrwxrwxrwx 1 root root 37 Aug 20 16:37 chain.pem -> ../../archive/test.com/chain2.pem lrwxrwxrwx 1 root root 41 Aug 20 16:37 fullchain.pem -> ../../archive/test.com/fullchain2.pem lrwxrwxrwx 1 root root 39 Aug 20 16:37 privkey.pem -> ../../archive/test.com/privkey2.pem

以上でhttpsでアクセスできたー